2017年10月17日、無線LAN通信の暗号化技術であるWPA2に脆弱性が見つかったと発表されました。

無線LAN通信の暗号化技術といえば、無線LAN普及初期にはWEPという技術が使われていましたが、解読できる方法が確立されてしまったことがあります。

WEPに代わるより強固な暗号化技術として普及してきたWPA2でしたが、脆弱性の発見は業界に大きなインパクトを与えました。

この脆弱性についてはその影響力の大きさから様々なメーカーやホームページで取り上げられていますが、脆弱性発覚後2週間程度経過し、各社の対策が見えてきましたので取り上げたいと思います。

どんな脆弱性なのか?

脆弱性の具体的な仕組みなどについてはJPCERT/CCが詳しいため紹介いたします。

JVNVU#90609033 Wi-Fi Protected Access II (WPA2) ハンドシェイクにおいて Nonce およびセッション鍵が再利用される問題|JPCERT/CC

https://jvn.jp/vu/JVNVU90609033/index.html

また、IPAや総務省からも注意喚起が発表されています。

WPA2 における複数の脆弱性について|IPA

https://www.ipa.go.jp/security/ciadr/vul/20171017_WPA2.html

無線LAN(Wi-Fi)暗号化における脆弱性について(注意喚起)|総務省

http://www.soumu.go.jp/menu_kyotsuu/important/kinkyu02_000274.html

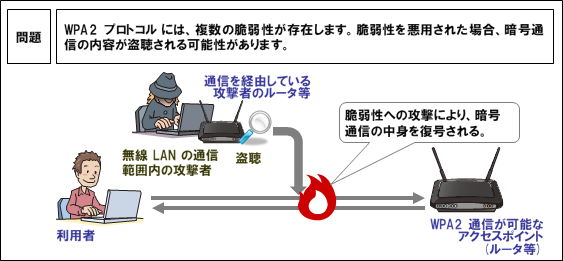

今回問題となったWPA2の脆弱性は全部で10個あり、これらをまとめて「KRACKs」と言われています。

この脆弱性が悪用されると、無線アクセスポイントと無線クライアント間の通信の中身が攻撃者に読み取られる可能性があります。ただHTTPSやVPNなどで暗号化された通信の内容まではわかりません。

また、この脆弱性を悪用するには、攻撃者は無線の電波が届く範囲内にいる必要があります。

どんな対策が有効か?

無線アクセスポイントと無線クライアントの通信時に発生する問題ですので、無線アクセスポイントの対策はもちろんのこと、無線クライアント側にも対策が必要です。

- 無線アクセスポイントのファームウェアアップデートを実施する

- 無線クライアント機器のアップデートを実施する

(※既に対策済みのアップデートが提供されているのはWindows 7以降 / Mac OS El Capitan以降 / iPhone 5s以降 など) - HTTPSの通信内容まで復号されるわけではないので、重要情報の入力はHTTPS化されているサイトのみに限定する

- VPN接続時の通信内容も復号されるわけではない、VPN環境があれば積極的に利用する

- 有線LANの接続が可能な場合には無線ではなく有線を使用する

- 脆弱性が発見されたからと言ってWEP等のより脆弱な暗号化方式に変更しない

- 攻撃者は無線の電波が届く範囲内でないと攻撃ができないので、無線の電波範囲を把握し、可能な場合には無線の出力を下げ電波範囲を狭める

無線アクセスポイントの各メーカーの対応(一部)

【重要】「WPA2」の脆弱性に関するお知らせ|NEC

http://www.aterm.jp/product/atermstation/info/2017/info1018.html

※11月6日現在 多数の機種でファーム提供を確認

無線LAN製品のWPA2の脆弱性について|BUFFALO

http://buffalo.jp/support_s/s20171017.html

※11月6日現在 ファームウェアを近日中に公開するとのことだが配布されているファームウェアはなし

WPA2の脆弱性への対応についてのお知らせ|PLANEX

http://www.planex.co.jp/news/info/20171019_info.shtml

※11月6日現在 調査・対策を実施しているとのこと。提供ファームウェアについての発表はなし

「Wi-Fi Protected Access II (WPA2) ハンドシェイクにおいて Nonce およびセッション鍵が再利用される問題」について|YAMAHA

http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/JVNVU90609033.html

※11月6日現在 WDS機能仕様時のみ影響を受ける。対応ファームを準備中。

課題

今回の脆弱性については各社のファームウェア提供が一巡すればある程度落ち着くとは思うものの、課題もあります。

例えばAndroidも対策アップデートを配布すると言われていますが、アップデートの配布が製造メーカーに依存するため、端末によっては放置される可能性があります。

また、ゲーム機やテレビやレコーダー、スピーカーなど無線接続が可能な機器はたくさんあり、そのすべてにファームウェアアップデートが提供されるかどうかはわかりません。

まだアップデートが提供されていない機器については引き続き情報の収集を行いましょう。

最後に

今回は本ブログで注意喚起を行うという今までにない試みで記事を書いてみました。

弊社は情報セキュリティマネジメントシステム ISO27001認証を取得していることもあり、情報セキュリティに関する情報を今後も提供できればと考えております。

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet02.png)

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet03.png)