ヤマハルータで外出先から社内のファイルサーバなどに接続できるようにするためPPTP接続の設定をしている方は多いと思います。

しかしPPTP接続はL2TP/IPsec接続に比べセキュリティが低いといわれています。

WindowsやMacのほかスマートフォンなどのモバイル端末もL2TP/IPsecに対応しているので、セキュリティ面を考慮するとL2TP/IPsecを使った接続方法を推奨します。

今回はルータ設定をPPTPからL2TP/IPsecへ変更する設定を紹介します。

PPTPとL2TP/IPsecの違い

PPTPとL2TP/IPsecの違いは認証にあります。

PPTPは暗号化されていない状態で認証を行います。

L2TP/IPsecはIPsecで暗号化された通信の中で認証を行うのでPPTPより安全性が高いといわれています。

ファームウェアの確認

2019年5月現在販売されている機種(RTX1210やRTX830)であれば、出荷時のファームウェアでもL2TP/IPsecに対応しています。しかし生産終了している機種はファームウェアのリビジョンアップが必要です。

RTX1200 Rev.10.01.59以降

RTX810 Rev.11.01.06以降

今回使用するRTX1200もリビジョンアップが必要でした。

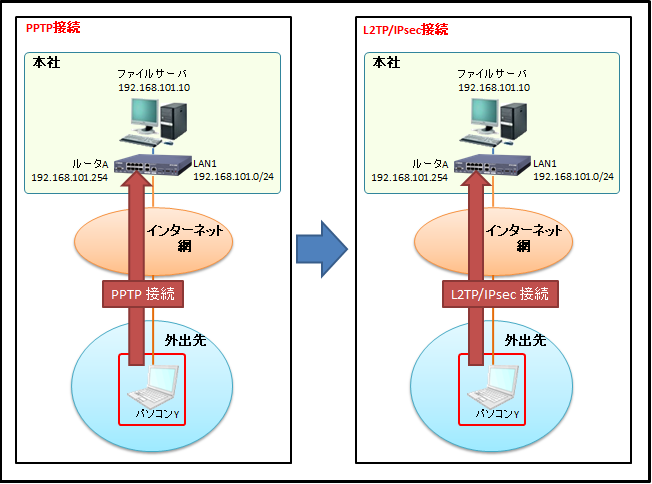

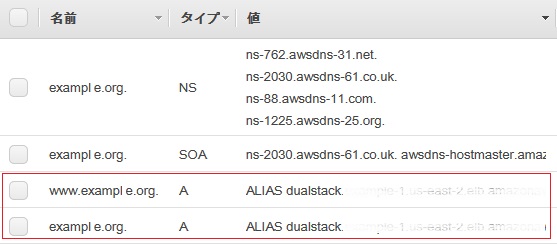

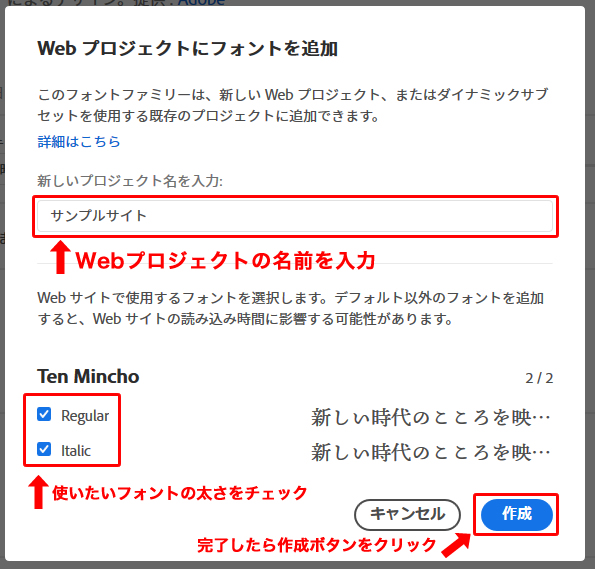

ネットワーク構成

左が運用中のネットワーク構成になります。

パソコンYは外出先からPPTPで接続できるようになっています。

右がセキュリティを高くするためPPTP接続を廃止してL2TP/IPsecで接続するようにします。

ルータ設定内容

PPTP接続の設定内容

下記は一般的なPPTP接続の設定になります。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 |

login password * administrator password * ip route default gateway pp 1 ip filter source-route on ip filter directed-broadcast on ip lan1 address 192.168.101.254/24 ip lan1 proxyarp on pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISPの接続アカウント) (ISPのパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp secure filter in 1020 1030 1042 1043 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 107 ip pp nat descriptor 1 pp enable 1 pp select anonymous pp bind tunnel10-tunnel12 pp auth request mschap-v2 pp auth username (PPTPユーザ名) (PPTPパスワード) pp auth username (PPTPユーザ名) (PPTPパスワード) ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type mppe-any ip pp remote address pool 192.168.101.201-192.168.101.209 ip pp mtu 1280 pptp service type server pp enable anonymous tunnel select 10 tunnel encapsulation pptp tunnel enable 10 tunnel select 11 tunnel encapsulation pptp tunnel enable 11 tunnel select 12 tunnel encapsulation pptp tunnel enable 12 ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.101.0/24 * ip filter 1030 pass * 192.168.101.0/24 icmp ip filter 1042 pass * 192.168.101.254 tcp * 1723 ip filter 1043 pass * 192.168.101.254 gre ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * netmeeting ip filter dynamic 106 * * tcp ip filter dynamic 107 * * udp nat descriptor type 1 masquerade nat descriptor masquerade static 1 11 192.168.101.254 tcp 1723 nat descriptor masquerade static 1 12 192.168.101.254 gre telnetd session 4 telnetd host 192.168.101.1-192.168.101.254 dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.101.130-192.168.101.230/24 expire 24:00 dns server pp 1 dns private address spoof on pptp service on |

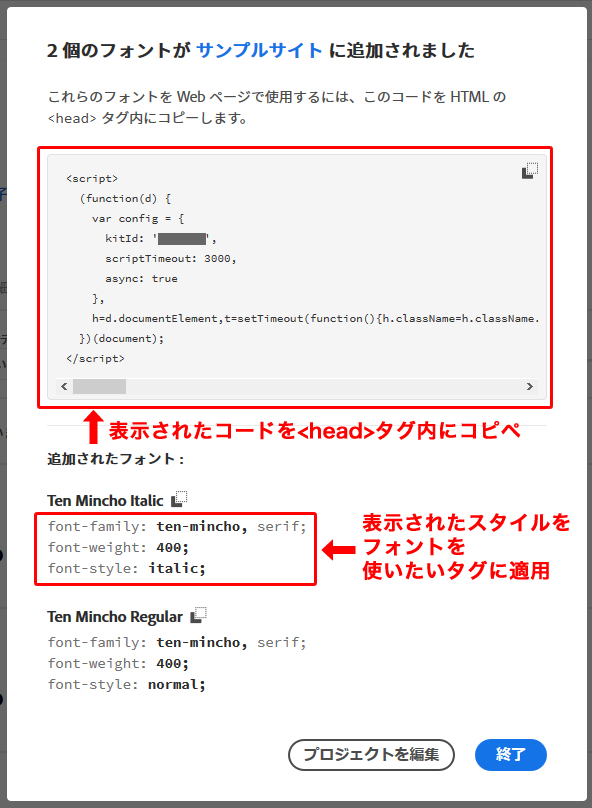

L2TP/IPsec 接続の設定

下記がL2TP/IPsec接続の設定になります。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 |

login password * administrator password * ip route default gateway pp 1 ip filter source-route on ip filter directed-broadcast on ip lan1 address 192.168.101.254/24 ip lan1 proxyarp on pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISPの接続アカウント) (ISPのパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp secure filter in 1020 1030 1040 1041 1050 1051 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 107 ip pp nat descriptor 1 pp enable 1 pp select anonymous pp bind tunnel1 tunnel10-tunnel12 pp auth request mschap-v2 pp auth username (PPTPユーザ名) (PPTPパスワード) pp auth username (PPTPユーザ名) (PPTPパスワード) ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type mppe-any ip pp remote address pool 192.168.101.201-192.168.101.209 ip pp mtu 1280 pp enable anonymous tunnel select 1 tunnel encapsulation l2tp ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 off ipsec ike keepalive use 1 off ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text (事前共有キー) ipsec ike remote address 1 any l2tp tunnel auth off l2tp keepalive use on ip tunnel tcp mss limit auto tunnel enable 1 tunnel select 10 tunnel encapsulation pptp tunnel enable 10 tunnel select 11 tunnel encapsulation pptp tunnel enable 11 tunnel select 12 tunnel encapsulation pptp tunnel enable 12 ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.101.0/24 * ip filter 1030 pass * 192.168.101.0/24 icmp ip filter 1040 pass * 192.168.101.254 udp * 500 ip filter 1041 pass * 192.168.101.254 esp ip filter 1050 pass * 192.168.101.254 udp * 4500 ip filter 1051 pass * 192.168.101.254 udp * 1701 ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * netmeeting ip filter dynamic 106 * * tcp ip filter dynamic 107 * * udp nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.101.254 udp 500 nat descriptor masquerade static 1 2 192.168.101.254 esp nat descriptor masquerade static 1 15 192.168.101.254 udp 4500 ipsec auto refresh on ipsec transport 1 1 udp 1701 telnetd session 4 telnetd host 192.168.101.1-192.168.101.254 dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.101.130-192.168.101.230/24 expire 24:00 dns server pp 1 dns private address spoof on pptp service off l2tp service on |

設定の変更箇所

最初にも説明しましたがRTX1200の場合、L2TP/IPsecはRev.10.01.59以降の対応となるのでファームウェアの確認が必要です。

下記にPPTP接続からL2TP/IPsec接続へ変更する設定箇所を記載していきます。

PPTP接続設定を削除

まず「PPTP接続の設定内容」からPPTP接続に関する設定を削除します。

■18行目 PPTPに関するフィルタ設定の適用を削除

|

1 |

ip pp secure filter in 1020 1030 1042 1043 2000 |

↓ 修正

|

1 |

ip pp secure filter in 1020 1030 2000 |

■32行目 PPTPの動作タイプ設定を削除

|

1 |

pptp service type server |

■51・52行目 PPTPに関係するパケットを通過させるフィルタ設定を削除

|

1 2 |

ip filter 1042 pass * 192.168.101.254 tcp * 1723 ip filter 1043 pass * 192.168.101.254 gre |

■64・65行目 PPTPに関係するパケットを通過させる設定を削除

|

1 2 |

nat descriptor masquerade static 1 11 192.168.101.254 tcp 1723 nat descriptor masquerade static 1 12 192.168.101.254 gre |

■96行目 PPTPサーバの動作停止

|

1 |

pptp service off |

L2TP/IPsec接続の設定追加

「L2TP/IPsec接続の設定」からL2TP/IPsec接続に関する設定を下記に記載します。

■18行目 63~66行目に設定したフィルタ設定の適用

|

1 |

ip pp secure filter in 1020 1030 2000 |

↓ 修正

|

1 |

ip pp secure filter in 1020 1030 1040 1041 1050 1051 2000 |

■23行目 L2TP/IPsecの設定追加

|

1 |

pp bind tunnel10-tunnel12 |

↓ 修正

|

1 |

pp bind tunnel1 tunnel10-tunnel12 |

■33行目~45行目 L2TP/IPsecの設定追加

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

tunnel select 1 tunnel encapsulation l2tp ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 off ipsec ike keepalive use 1 off ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text (事前共有キー) ipsec ike remote address 1 any l2tp tunnel auth off l2tp keepalive use on ip tunnel tcp mss limit auto tunnel enable 1 |

■63~66行目 IPsecに関係するパケットを通過させるフィルタ設定追加

|

1 2 3 4 |

ip filter 1040 pass * 192.168.101.254 udp * 500 ip filter 1041 pass * 192.168.101.254 esp ip filter 1050 pass * 192.168.101.254 udp * 4500 ip filter 1051 pass * 192.168.101.254 udp * 1701 |

■78~80行目 IPsecに関係するパケットを通過させる設定

|

1 2 3 |

nat descriptor masquerade static 1 1 192.168.101.254 udp 500 nat descriptor masquerade static 1 2 192.168.101.254 esp nat descriptor masquerade static 1 15 192.168.101.254 udp 4500 |

■81・82行目 IPsecのトランスポートモード設定

|

1 2 |

ipsec auto refresh on ipsec transport 1 1 udp 1701 |

■91行目 L2TP/IPsec の動作を有効にする

|

1 |

l2tp service on |

ルータの設定変更はこれで完了です。

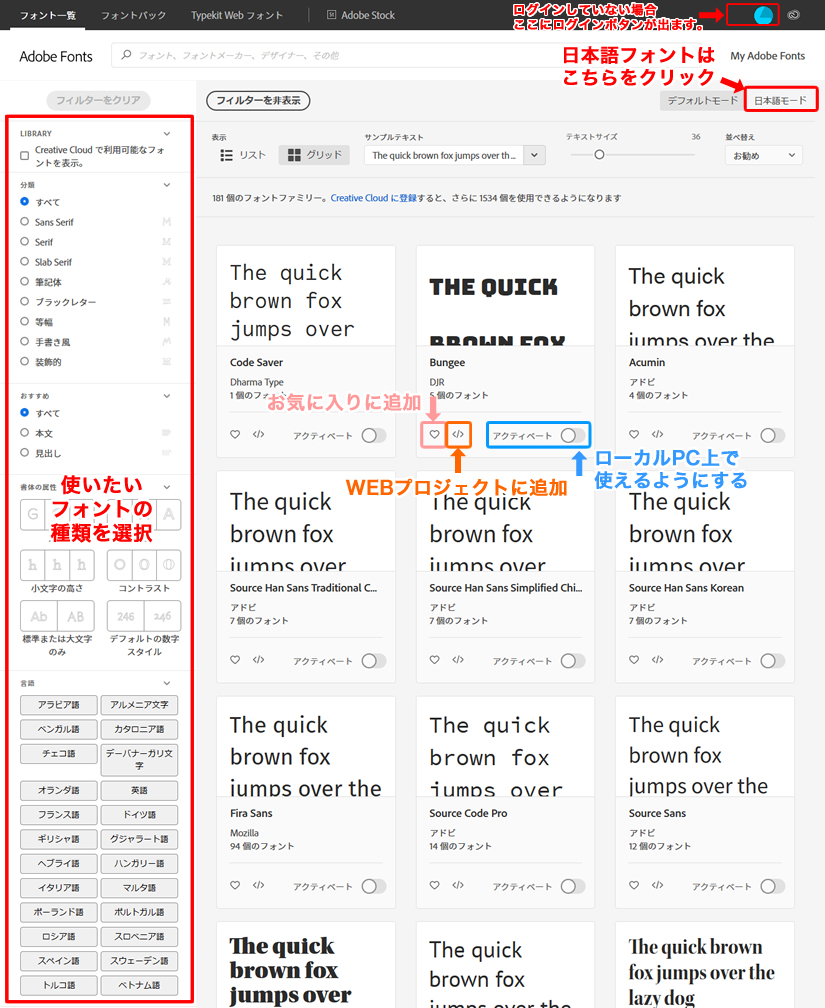

パソコンの設定変更

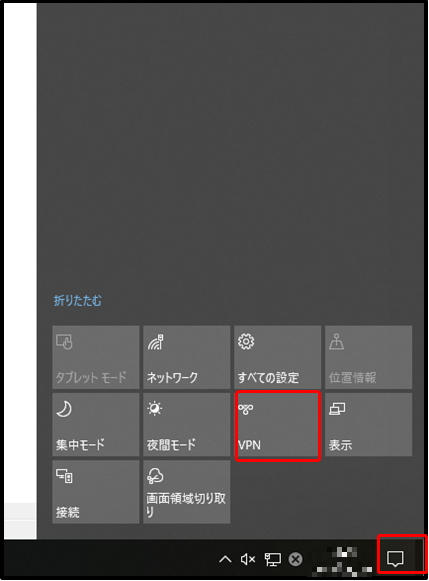

今回はWindows10を利用します。

右下の「アクションセンター」から「VPN」を開きます。

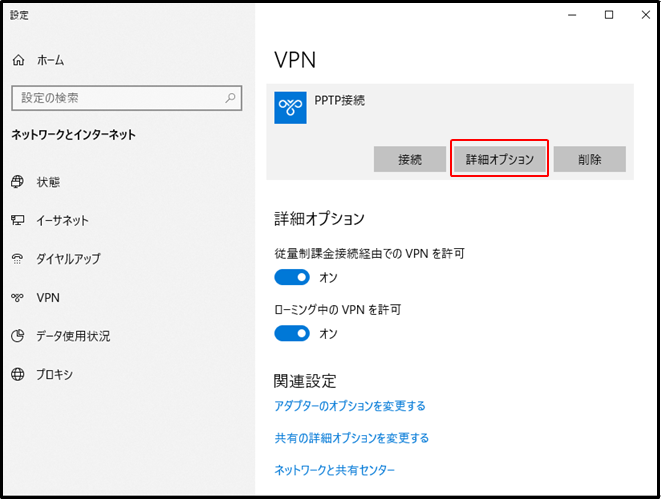

設定済みのPPTP設定の「詳細オプション」をクリックします。

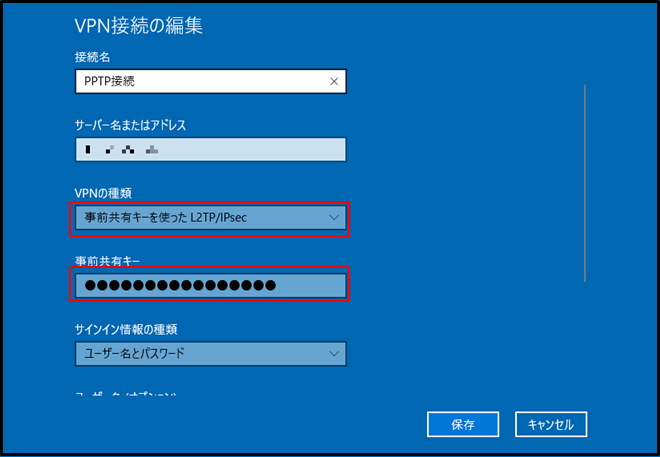

「編集」をクリックしVPN接続の設定を変更します。

「VPNの種類」が「Point to Point トンネリング プロトコル(PPTP)」が選択されていますが、「事前共有キーを使った L2TP/IPsec」に変更します。

「事前共有キー」の欄に設定した事前共有キーを入力します。

「保存」をクリックして、設定完了となります。

これで全ての設定変更は完了です。

まとめ

今回の設定はRTX1200のみでなく後継機種のRTX1210やRTX810など複数の機種でも同じ設定でPPTP接続からL2TP/IPsec接続へ変更ができます。

注意点は機種によりファームウェアのリビジョンアップが必要になる場合があるのでヤマハのサイトで確認が必要になります。

また、PPTPサーバの動作を停止する「pptp service off」の設定をしないとPPTP接続ができる状態のままなので、忘れずに設定が必要です。

セキュリティを高く保つためにもL2TP/IPsec接続へ変更を行いましょう。

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet02.png)

生放送カレンダー

生放送カレンダー 先生一覧

先生一覧 【PHP入門】基本構文

【PHP入門】基本構文 独習のポイントと公式マニュアルの使い方

独習のポイントと公式マニュアルの使い方 MySQL入門

MySQL入門 PostgreSQLで学ぶデータベース技術

PostgreSQLで学ぶデータベース技術 【2017年版】オブジェクト指向入門

【2017年版】オブジェクト指向入門 デザイナー・コーダーのための黒い画面入門

デザイナー・コーダーのための黒い画面入門

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet03.png)