皆様こんにちは。ネットワーク事業部の浅井です。

突然ですが、2021年の年末からマルウェア『Emotet(エモテット)』が再び流行しています。

ただ、名前は聞いたことがあっても、どんなマルウェアなのか、詳しくはご存知ない方もいらっしゃると思います。

今回のブログでは、Emotetとはどんなマルウェアなのか、どんな経路で感染するか、症状や対策についてもご紹介していきたいと思います。

Emotetとは

Emotetは2014年に活動が確認された後、日本国内では2019年の11月頃から2021年の初頭まで猛威を振るっていたマルウェアです。

その際は2021年1月27日に攻撃者サーバが停止されたため被害は終息するだろう、と言われていました。

ただ、そのEmotetが2021年12月頃から再流行しだしたのです。

Emotetの症状について

Emotetに感染した際の症状として主なものが2つ挙げられます。

メールの内容やアドレス帳、ユーザ情報を盗み出す

Emotetは感染したパソコンに保存されているメールやアドレス帳、他にもユーザのパスワード情報等も盗み出します。

更には盗み出された感染者やアドレス帳のユーザになりすましてウイルスメールをまき散らすため、感染力、拡散力が非常に強いマルウェアです。

別のマルウェアやウイルスに感染させる

Emotet自体はパソコンに対して明確にパソコンの動作を阻害させるような挙動はしません。

ですが、別のマルウェアに感染させる性質があり、トロイの木馬やランサムウェアに後から感染してしまう場合があります。

そのため、結果的にパソコンが正常に動作しなくなってしまうのです。

Emotetの感染経路について

Emotetはどのような経路で感染を拡大させているのでしょうか?

主な感染経路は『メール』です。

メールに添付されているMicrosoft Officeファイルを開かせて特定の操作をさせることにより感染させようとしたり、暗号化されたZIPファイルを使用して、ウイルス対策ソフトに検出されずにダウンロードされたファイルを実行させ、感染させようとしたりします。また、メールに記載されたURLのリンク先からファイルのダウンロード、実行することでも感染してしまいます。

一度感染してしまうと、そのパソコンに保存されている過去のメールや、アドレス帳の情報、ユーザの情報やパスワードが盗み出されてしまいます。

そして、盗み出した情報を基に、感染したユーザになりすましたり、はたまたメールやアドレス帳に載っていた別ユーザになりすまして、今までやり取りしたことのある相手にウイルスメールをばらまき、さらに感染を拡大させていきます。

なりすましメールの知識もなく、一見すると普段やり取りしている相手からのメールが届いたとしたら、気付かずに感染してしまうことは容易に想像ができるでしょう。

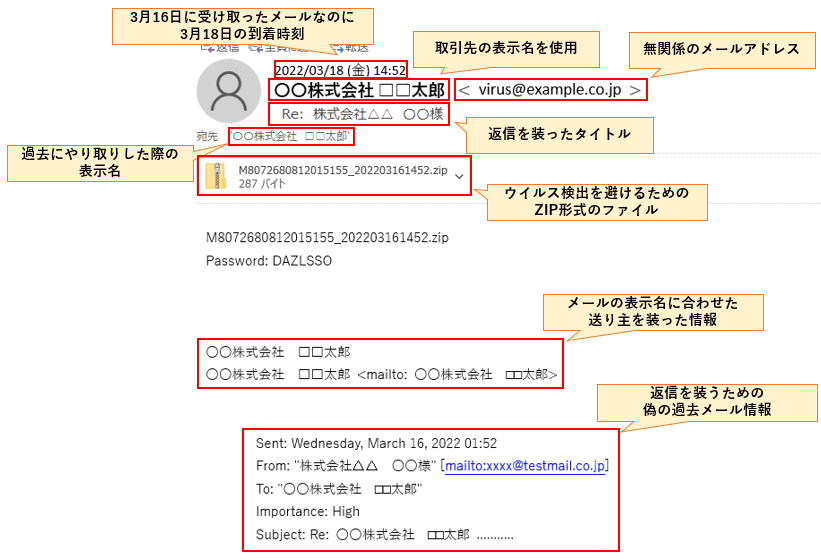

では具体的にどのような文面でメールが届くのでしょうか。

一例をご紹介します。

表示名に使用されている相手は過去にやり取りのあった相手の名前を使用しており、ぱっと見ではウイルスメールかどうか判断が付きません。

ですが、よく見るとこのメールは表示名だけを偽装しており、送り元のメールアドレスは表示名とは全く関係ないメールアドレスが使用されています。

他にも、メールの日付が未来の日付が設定されていたり、ヘッダー情報を確認すると北海道の大学のメールサーバから送られていたりとおかしな点が散見されます。

文章は書かれておらず、比較的簡素なメールの文面となっています。

これは一例ですが、最近ではさらに日本語に堪能な文面のメールも増えてきているようです。

盗み出したメールを利用して、どんどん巧妙化していってしまうのもEmotetの恐ろしいところでしょう。

更に具体例を確認したい場合には、IPA(情報処理推進機構)のホームページで観測された攻撃メール例や、感染ファイル例、感染例なども紹介しています。考参にしてみてください。

Emotet感染のきっかけ

Emotetへの感染するきっかけはメールから、と書きましたが、ウイルスメールが届いて閲覧しただけでは感染しないことがほとんどです。

実際に感染してしまうタイミングはメールに添付されているファイルへの操作がきっかけとなる場合が多いでしょう。

ここではEmotetに感染してしまう手順をお伝えします。

コンテンツの有効化

ウイルスメールに添付されているファイルはMicrosoft OfficeのWordファイルやExcelファイルであることが多く、そのファイルにはマクロが組み込まれています。

マクロが動き出すタイミングはOfficeファイルを開いた後の『コンテンツの有効化』を押したタイミングです。

Officeファイルはあたかもコンテンツの有効化を押さないと正常に表示されないと思わせる内容となっており、知らなければ何気なく有効化のボタンを押してしまうことでしょう。

Microsoft Officeファイル以外には、PDFを利用したものもあるようでOfficeファイルじゃないから大丈夫だろう、といった先入観は捨てて常に警戒することが大切です。

実行形式(.exe)のファイルの実行

メールに記載されたURLのリンク先で感染ファイルのダウンロードや実行を促される場合があります。

ウイルス対策ソフトがインストールされていれば、基本は実行形式のファイルからの感染はあまりないとは思いますが、こちらも注意が必要です。

Emotetへの対策

まず、『パソコン側の対策』です。

最近ではWindowsに標準搭載されている『Windows Defender』で十分という声もありますが、私自身が業務を行っている中でウイルス対策ソフトの有用性を感じる場面は多くあります。

今回紹介しているEmotetの場合であっても、ウイルスメールを検出して除外処理を行ってくれています。

他にも、UTM(統合脅威管理)や、メールセキュリティシステム等をそれぞれ別のセキュリティベンダーで導入することも有効でしょう。

また、ソフトやシステムは常にアップデートし、最新の状態にしておくことが大切です。

ただ、それらの対策をしていたとしてもウイルスメールがすり抜けてしまう場合もあります。

攻撃者側も日々学習、進化しているため、完璧なセキュリティを用意するというのはまず無理だといえるでしょう。

もう一つの対策は、『ユーザ自身のセキュリティ意識を高めること』です。

Emotetやウイルスに感染してしまう際は、使用者に起因するものがほとんどです。

魅力的なコンテンツや必要なソフトウェアに見せかけた感染ファイルを実行してしまったりと、気を付けていたり知っていれば防げる事例ばかりです。

ですが、セキュリティに関する知識はすぐ古くなり役に立たなくなってしまいます。

だからこそアンテナは高くし、得た情報で社内に注意喚起、情報共有を行うよう心がけましょう。

Emotetに感染した際の対応

このように様々な対策を取っていたとしても、色々な条件、シチュエーションによってはうっかり感染してしまうことがあるかもしれません。

その場合、どうすればいいのでしょうか。

もし感染にすぐ気づいた場合であれば、まずはそのパソコンをネットワークから遮断することが先決です。

そのままにしておくことで、社内のネットワークを経由して別のパソコンやファイルサーバ等に感染を広げてしまう可能性があります。

また、メールアカウントのパスワードも変更しておくことが必要でしょう。感染したユーザのメールアカウント情報を悪用され、使用しているメールサーバから感染メールを拡散させられてしまうかもしれません。

続いて、ご自身のパソコンにインストールされているウイルス対策ソフトでのチェックを実行しましょう。

セキュリティベンダーによっては、チェック用ツールを配布しています。

使用しているウイルス対策ソフトのセキュリティベンダーとは異なるベンダーのチェックツールを用いることで、検出率を上げることに繋がります。

さらに、Emotetの検出に特化したEmocheckというツールがあります。下記ページ上のリンク先からダウンロードが可能です。

JPCERT/CC: マルウエア Emotet への対策FAQ

Emotet側も次々と新しいものが出現しているため、100%検出できるということはありませんが、無料公開されている有用なツールです。

こちらも利用して感染の確認を行いましょう。

ただ、Emocheckは感染の有無と感染源のファイルパスを教えてくれますが削除はしてくれないため、もし感染が見つかった場合は、記載されているファイルパスのファイルを手動で削除する必要があります。

感染ファイルはパソコン動作に係るファイルの近くに存在する可能性もあります。削除の際は誤って感染ファイル以外を削除してしまわないように注意しましょう。

まとめ

パソコンを使うユーザを取り巻く環境は常に変化しており、便利になっていくにつれて、攻撃者の手法もどんどん巧妙化していっています。

対策を続けていくというのはとても大変なことだとは思います。

ですが、もし個人情報を悪用されてしまったら…、もし業務データが全て使えなくなってしまったら…、一つのきっかけですべてを失ってしまう可能性もあります。

そうならないためにも、根気よく対策を続けていくことが大切です。

ウイルス対策ソフトや、UTM(統合脅威管理)、クラウド型メールセキュリティ等の導入も弊社ではサポートさせていただいております。お気軽にご相談ください。

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet02.png)

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet03.png)