今までL2TPv3を利用した拠点間接続をいくつか紹介させて頂きました。

紹介させて頂いた上記2つは1対1の拠点間の接続でした。

拠点間で同じIPアドレス帯のネットワークを構築するのにL2TPv3を用いりますが、L2TPv3自体は暗号化の仕組みがありません。

IPsecと併用することでインターネット網でも安全に利用できることができます。

フレッツ・VPNプライオなどの閉鎖網ではL2TPv3を使用し、インターネット網ではL2TPv3/IPsecを使用します。

今回はインターネット網を使った複数拠点間の接続を紹介します。

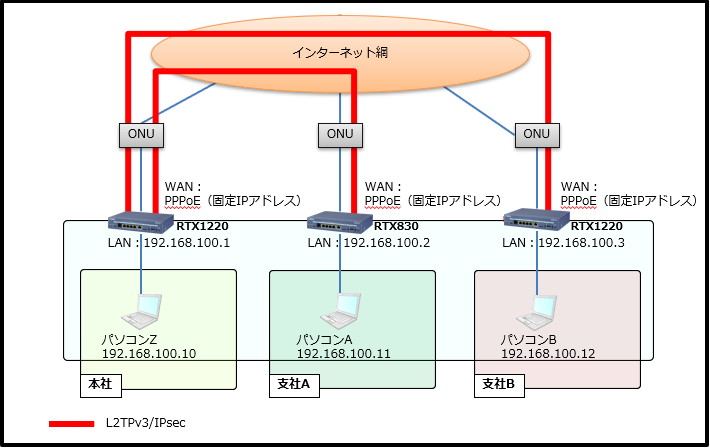

ネットワーク構成

今回のネットワーク構成図になります。

使用するルータとファームウェアリビジョンです。

| ルータ | ファームウェアリビジョン | |

| 本社 | RTX1220 | 15.04.04 |

| 支社A | RTX830 | 15.02.29 |

| 支社B | RTX1220 | 15.04.04 |

ルータ設定

本社ルータ設定内容

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 |

login password * administrator password encrypted * user attribute connection=serial,telnet,remote,ssh,sftp,http gui-page=dashboard,lan-map,config login-timer=300 ip route default gateway pp 1 bridge member bridge1 lan1 tunnel1-tunnel2 ip bridge1 address 192.168.100.1/24 pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISPの接続アカウント) (ISPのパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1 pp enable 1 tunnel select 1 tunnel encapsulation l2tpv3 tunnel endpoint address 192.168.100.1 (支社AのグルーバルIPアドレス) ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 on ipsec ike keepalive use 1 on ipsec ike local address 1 192.168.100.1 ipsec ike pre-shared-key 1 text (IPsecの事前共有鍵1) ipsec ike remote address 1 (支社AのグルーバルIPアドレス) l2tp always-on on l2tp hostname (接続相手に通知する本社のホスト名) l2tp tunnel auth on (L2TPv3トンネル認証に用いるパスワード1) l2tp tunnel disconnect time off l2tp keepalive use on 60 3 l2tp keepalive log on l2tp syslog on l2tp local router-id 192.168.100.1 l2tp remote router-id 192.168.100.2 l2tp remote end-id (L2TPv3のリモートエンドID1) ip tunnel tcp mss limit auto tunnel enable 1 tunnel select 2 tunnel encapsulation l2tpv3 tunnel endpoint address 192.168.100.1 (支社BのグルーバルIPアドレス) ipsec tunnel 102 ipsec sa policy 102 2 esp aes-cbc sha-hmac ipsec ike keepalive log 2 on ipsec ike keepalive use 2 on ipsec ike local address 2 192.168.100.1 ipsec ike pre-shared-key 2 text (IPsecの事前共有鍵2) ipsec ike remote address 2 (支社BのグルーバルIPアドレス) l2tp always-on on l2tp hostname (接続相手に通知する本社のホスト名) l2tp tunnel auth on (L2TPv3トンネル認証に用いるパスワード2) l2tp tunnel disconnect time off l2tp keepalive use on 60 3 l2tp keepalive log on l2tp syslog on l2tp local router-id 192.168.100.1 l2tp remote router-id 192.168.100.3 l2tp remote end-id (L2TPv3のリモートエンドID2) ip tunnel tcp mss limit auto tunnel enable 2 ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 192.168.100.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 192.168.100.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.100.0/24 icmp * * ip filter 200031 pass * 192.168.100.0/24 established * * ip filter 200032 pass * 192.168.100.0/24 tcp * ident ip filter 200033 pass * 192.168.100.0/24 tcp ftpdata * ip filter 200034 pass * 192.168.100.0/24 tcp,udp * domain ip filter 200035 pass * 192.168.100.0/24 udp domain * ip filter 200036 pass * 192.168.100.0/24 udp * ntp ip filter 200037 pass * 192.168.100.0/24 udp ntp * ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.100.1 esp ip filter 200101 pass * 192.168.100.1 udp * 4500 ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1 masquerade nat descriptor address outer 1 ipcp nat descriptor address inner 1 auto nat descriptor masquerade static 1 2 192.168.100.1 esp nat descriptor masquerade static 1 3 192.168.100.1 udp 4500 ipsec auto refresh on ipsec transport 1 101 udp 1701 ipsec transport 2 102 udp 1701 telnetd host bridge1 dns server pp 1 dns server select 500001 pp 1 any . restrict pp 1 l2tp service on l2tpv3 httpd host bridge1 statistics traffic on |

支社Aルータ設定内容

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 |

login password * administrator password encrypted * user attribute connection=serial,telnet,remote,ssh,sftp,http gui-page=dashboard,lan-map,config login-timer=300 ip route default gateway pp 1 bridge member bridge1 lan1 tunnel1 ip bridge1 address 192.168.100.2/24 pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISPの接続アカウント) (ISPのパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 200102 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1 pp enable 1 tunnel select 1 tunnel encapsulation l2tpv3 tunnel endpoint address 192.168.100.2 (本社のグローバルアドレス) ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 on ipsec ike keepalive use 1 on ipsec ike local address 1 192.168.100.2 ipsec ike pre-shared-key 1 text (IPsecの事前共有鍵1) ipsec ike remote address 1 (本社のグローバルアドレス) l2tp always-on on l2tp hostname (接続相手に通知する支社Aのホスト名) l2tp tunnel auth on (L2TPv3トンネル認証に用いるパスワード1) l2tp tunnel disconnect time off l2tp keepalive use on 60 3 l2tp keepalive log on l2tp syslog on l2tp local router-id 192.168.100.2 l2tp remote router-id 192.168.100.1 l2tp remote end-id (L2TPv3のリモートエンドID1) ip tunnel tcp mss limit auto tunnel enable 1 ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 192.168.100.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 192.168.100.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.100.0/24 icmp * * ip filter 200031 pass * 192.168.100.0/24 established * * ip filter 200032 pass * 192.168.100.0/24 tcp * ident ip filter 200033 pass * 192.168.100.0/24 tcp ftpdata * ip filter 200034 pass * 192.168.100.0/24 tcp,udp * domain ip filter 200035 pass * 192.168.100.0/24 udp domain * ip filter 200036 pass * 192.168.100.0/24 udp * ntp ip filter 200037 pass * 192.168.100.0/24 udp ntp * ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.100.2 udp * 500 ip filter 200101 pass * 192.168.100.2 esp ip filter 200102 pass * 192.168.100.2 udp * 4500 ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1 masquerade nat descriptor address outer 1 ipcp nat descriptor address inner 1 auto nat descriptor masquerade static 1 1 192.168.100.2 udp 500 nat descriptor masquerade static 1 2 192.168.100.2 esp nat descriptor masquerade static 1 3 192.168.100.2 udp 4500 ipsec auto refresh on ipsec transport 1 101 udp 1701 telnetd host bridge1 dns server pp 1 dns server select 500001 pp 1 any . restrict pp 1 l2tp service on l2tpv3 httpd host bridge1 statistics traffic on |

支社Bルータ設定内容

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 |

login password * administrator password encrypted * user attribute connection=serial,telnet,remote,ssh,sftp,http gui-page=dashboard,lan-map,config login-timer=300 ip route default gateway pp 1 bridge member bridge1 lan1 tunnel1 ip bridge1 address 192.168.100.3/24 pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISPの接続アカウント) (ISPのパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 200102 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1 pp enable 1 tunnel select 1 tunnel encapsulation l2tpv3 tunnel endpoint address 192.168.100.3 (本社のグローバルアドレス) ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 on ipsec ike keepalive use 1 on ipsec ike local address 1 192.168.100.3 ipsec ike pre-shared-key 1 text (IPsecの事前共有鍵2) ipsec ike remote address 1 (本社のグローバルアドレス) l2tp always-on on l2tp hostname (接続相手に通知する支社Bのホスト名) l2tp tunnel auth on (L2TPv3トンネル認証に用いるパスワード2) l2tp tunnel disconnect time off l2tp keepalive use on 60 3 l2tp keepalive log on l2tp syslog on l2tp local router-id 192.168.100.3 l2tp remote router-id 192.168.100.1 l2tp remote end-id (L2TPv3のリモートエンドID2) ip tunnel tcp mss limit auto tunnel enable 1 ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 192.168.100.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 192.168.100.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.100.0/24 icmp * * ip filter 200031 pass * 192.168.100.0/24 established * * ip filter 200032 pass * 192.168.100.0/24 tcp * ident ip filter 200033 pass * 192.168.100.0/24 tcp ftpdata * ip filter 200034 pass * 192.168.100.0/24 tcp,udp * domain ip filter 200035 pass * 192.168.100.0/24 udp domain * ip filter 200036 pass * 192.168.100.0/24 udp * ntp ip filter 200037 pass * 192.168.100.0/24 udp ntp * ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.100.3 udp * 500 ip filter 200101 pass * 192.168.100.3 esp ip filter 200102 pass * 192.168.100.3 udp * 4500 ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1 masquerade nat descriptor address outer 1 ipcp nat descriptor address inner 1 auto nat descriptor masquerade static 1 1 192.168.100.3 udp 500 nat descriptor masquerade static 1 2 192.168.100.3 esp nat descriptor masquerade static 1 3 192.168.100.3 udp 4500 ipsec auto refresh on ipsec transport 1 101 udp 1701 telnetd host bridge1 dns server pp 1 dns server select 500001 pp 1 any . restrict pp 1 l2tp service on l2tpv3 httpd host bridge1 statistics traffic on |

設定の注意点

設定するにあたり

- ルータ機種毎のL2TPv3のVPN対地数

に注意が必要です。

ルータ機種毎のL2TPv3のVPN対地数

ルータの機種によりL2TPv3のVPN対地数が異なります。

| L2TPv3 VPN対地数 |

|

| RTX3500 | 29 |

| RTX1300 | 9(最大29まで拡張可)※1 |

| RTX1220 | 9 |

| RTX830 | 1(最大9まで拡張可)※1 |

※1 VPN拡張ライセンス購入を購入することで対地数を増やすことができます。

2023年4月時点でRTX1300のVPN拡張ライセンスは販売されておりません。

今回の構成では本社に設置するルータはVPN拡張ライセンスを購入しないかぎり、RTX1220より上位機種が必須となります。

通信速度

本社・支社A・支社Bに設置したパソコンZ(本社)・パソコンA(支社A)・パソコンB(支社B)を用いて、「Iperf」および「LAN Speed Test」を使用して通信速度を測定しました。

尚、パソコンZ・パソコンA・パソコンBは同じ性能です。

測定ツール「Iperf」

それぞれ5回測定し平均値を記載しました。

| 受信側 | ||||

|

送信側 |

192.168.100.10 パソコンZ 本社 RTX1220 |

192.168.100.11 パソコンA 支社A RTX830 |

192.168.100.12 パソコンB支社B RTX1220 |

|

| 192.168.100.10 パソコンZ 本社 RTX1220 |

– |

163 Mbps | 248 Mbps | |

| 192.168.100.11 パソコンA 支社A RTX830 |

87 Mbps | – | 86 Mbps | |

| 192.168.100.12 パソコンB 支社B RTX1220 |

251 Mbps | 139 Mbps | – | |

測定ツール「LAN Speed Test」

それぞれ5回測定し平均値を記載しました。

| 受信側 | |||||

|

送信側 |

192.168.100.10 パソコンZ 本社 RTX1220 |

192.168.100.11 パソコンA 支社A RTX830 |

192.168.100.12 パソコンB 支社B RTX1220 |

||

| 192.168.100.10 パソコンZ 本社RTX1220 |

Upload | – | 112 Mbps | 112 Mbps | |

| Download | – | 93 Mbps | 93 Mbps | ||

| 192.168.100.11 パソコンA 支社A RTX830 |

Upload | 88 Mbps | – | 88 Mbps | |

| Download | 121 Mbps | – | 121 Mbps | ||

| 192.168.100.12 パソコンB 支社B RTX1220 |

Upload | 236 Mbps | 104 Mbps | – | |

| Download | 341 Mbps | 103 Mbps | – | ||

まとめ

今回の結果で比較的早い通信速度がでている結果となりました。ルータ機種の組み合わせの違いにより若干の通信速度の違いはありましたが、それ以上に速度変化が大きかったのが測定する時間帯でした。

上記に記載した結果は14時~16時に測定したものになります。午前や16時以降に測定すると200Mbpsでていたものが100Mbpsまで下がりました。おそらく家庭などでインターネットを利用する人が増える時間になったためと推測できます。

また、今回はインターネット網を利用するので暗号化(IPsec)を利用していますが、暗号化なしでの検証も実施しました。

結果は通信速度が大幅にあがることはありませんでした。今回の検証環境はPPPoE接続なので、200Mbps~300Mbpsがこの検証環境の最大速度になると思われます。

企業として安定した通信速度が必要であればフレッツ・VPNプライオを利用するのがおすすめです。インターネット網は使わずNTTのフレッツ網を利用するので影響はあまり受けないと思われます。また、フレッツ網だけの通信になるので暗号化(IPsec)を使う必要性がなく、通信速度も上がる可能性があります。

VPN通信やフレッツ・VPNプライオなど弊社にてご相談いただければと思います。

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet02.png)

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet03.png)